- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Deep Web e Dark Web e os cuidados que sua empresa deve ter com a internet oculta

A Deep Web e a Dark Web são a mesma coisa? Esta é uma dúvida que muitas pessoas têm, já que apesar de serem frequentemente lembradas, a internet oculta é envolta em mistério e um certo medo, já que a ideia geral é de que é uma terra sem lei, que serve como refúgio para cibercriminosos.

Algumas empresas possuem grandes dúvidas sobre elas, por conta de muitas vezes suas informações sigilosas que foram violadas serem disponibilizadas nestes espaços, logo, colocaremos um pouco de luz sobre esse assunto misterioso e traremos explicações para algumas destas perguntas.

Qual a diferença entre Deep Web e Dark Web?

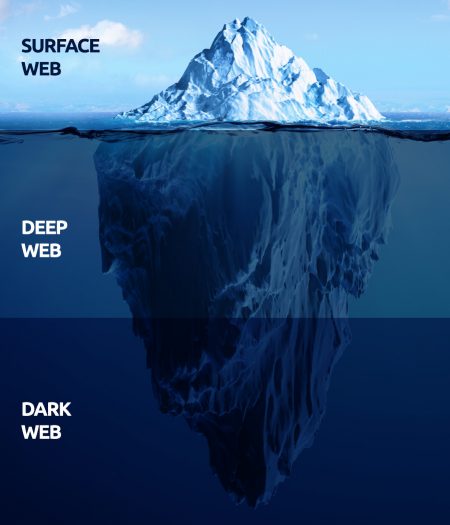

Existe muita confusão sobre o que é Dark Web e Deep Web, o que é normal, afinal de fato, uma faz parte da outra, mas a ideia de que ambas são um espaço utilizado apenas por cibercriminosos e contraventores é errada e é o que veremos, mas antes temos que falar rapidamente sobre a Surface Web ou internet de superfície, que é o termo utilizado para se referir ao conteúdo que é indexável na web, ou seja, os sites que costumamos acessar diariamente e podem ser facilmente encontrados no Google.

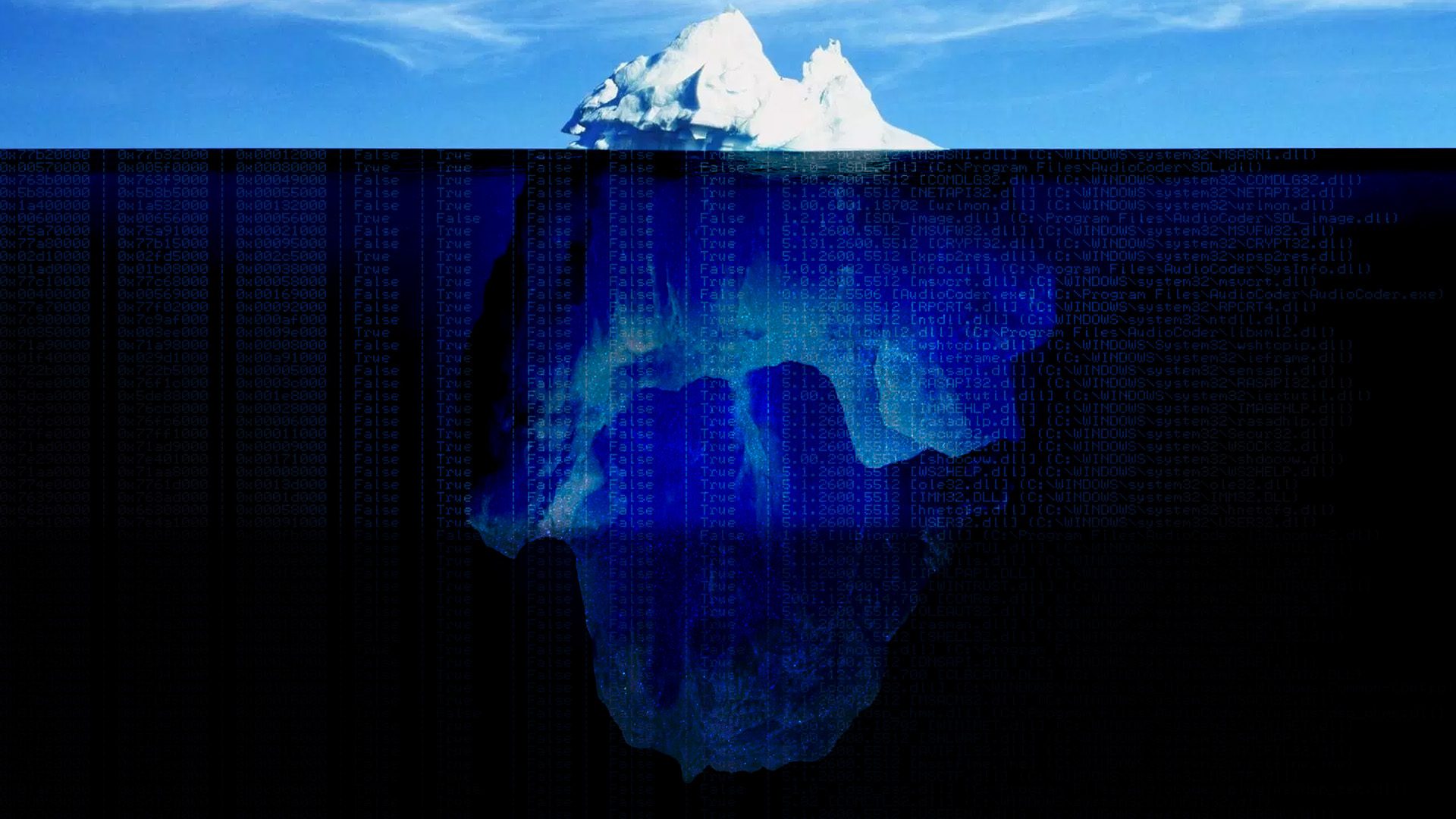

A Deep Web, também conhecida como internet oculta ou invisível, é composta por qualquer conteúdo que não seja acessível pelos mecanismos de busca e é a parte submersa na metáfora do iceberg, comumente utilizada para descrever as diferentes redes.

Diferentemente do que é acreditado por muitos, o lado B da internet não é tão vasto assim, especialistas estimam que os sites ocultos sejam apenas milhares ou dezenas de milhares, não mais do que isso, enquanto a Surface Web hospeda bilhões de sites diferentes.

Na Deep Web nem tudo é ruim, pelo contrário, há seu lado bom, já que geralmente ela é utilizada por governos e militares para comunicações seguras ou sigilosas, por grupos pró-liberdade de expressão que lutam contra regimes ditatoriais, ou mesmo por pessoas que por algum motivo querem se manter anônimas.

Apesar de sua reputação de ser um espaço dominado por criminosos não representar de fato o real propósito da da Deep Web, no entanto há de se ter muito cuidado ao acessa-la pois nela há sim um lado sombrio e perigoso, conhecido como Dark Web ou Darknet.

Como o próprio nome já sugere, a Dark Web é a parte “escura” da internet oculta e carrega com si inúmeras histórias de contravenções, tráfico de drogas, pedofilia e outras ilegalidades, sendo as duas mais famosas, o caso da Silk Road e da Alpha Bay.

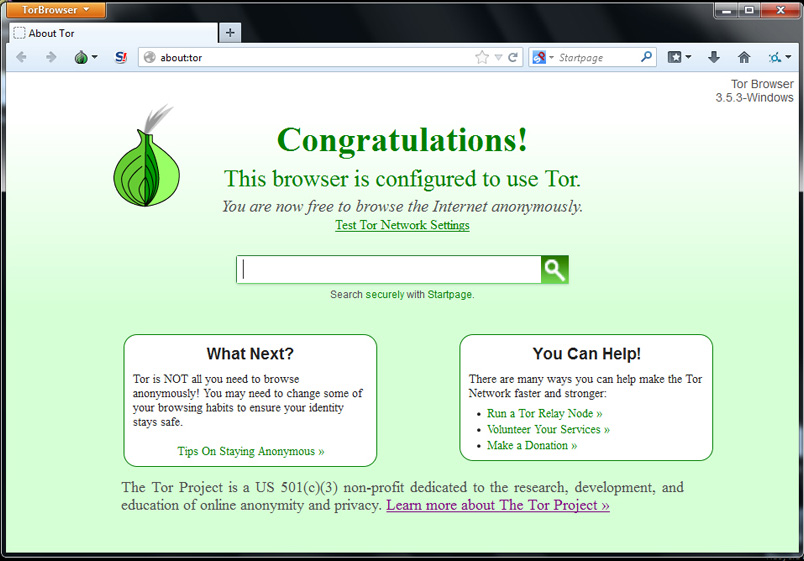

Para acessar a essas redes é preciso a utilização de softwares especiais, como o navegador Tor.

O que é o Tor?

Tor é a sigla para “the onion router” e é um método para anonimizar os dados. Ele refere-se a duas coisas, uma rede e o navegador. A rede constitui um grande número de computadores voluntários que executam um aplicativo de servidor especializado. O navegador permite que os usuários ocultem suas identidades por meio do software de anonimato e acessem serviços especiais disponíveis somente através do navegador Tor.

Criado por ativistas dedicados à privacidade e ao anonimato, o Tor Project é uma organização sem fins lucrativos que apoia a rede e desenvolve o software. A tecnologia na qual o Tor é baseado (.onion) foi desenvolvida na década de 1990 pela Marinha dos EUA para proteger as comunicações de inteligência. Hoje, o governo dos EUA, especificamente o Bureau de Democracia, Direitos Humanos e Trabalho do Departamento de Estado dos EUA, continua a ser um grande financiador do projeto.

Como funciona?

A tecnologia por trás do Tor é open source, o que significa que os programadores e especialistas podem ver o código fonte. Ao contrário de algumas redes privadas virtuais (VPN), a Tor não tem interesse comercial em coletar dados de usuários e está comprometida em permanecer sem fins lucrativos. Mais de 17,5 milhões de downloads do Tor foram registrados até o momento.

Apesar de sua mecânica anonimizada, o Tor não é completamente impossível de ser rastreado. Por exemplo, se você acessar sites na web de superfície a partir do navegador Tor, ainda poderá ser identificado. A conexão via navegador Tor é um pouco mais lenta que a conexão usual, isso acontece por conta da sua tecnologia de anonimização em camadas.

O Projeto Tor afirma que mais de 2 milhões de pessoas usam o Tor diariamente. Mas, apesar da má reputação da Deep Web, de ser um refúgio para atividades criminosas, uma pesquisa recente concluiu que apenas 45% dos sites “.onion” parecem ter atividades ilegais.

Apesar de para muitos soar como um sinal de atividade criminosa, utilizar o navegador Tor não é ilegal, embora a sua utilização possa sim despertar em autoridades, um sinal de alerta sobre a possibilidade de atividades nefastas.

O que fazer para proteger a sua empresa?

Quando os cibercriminosos roubam dados de uma empresa, muitas vezes esses dados são vendidos a outros criminosos na Dark Web. Ter seus dados confidenciais – ou de seus funcionários ou clientes – nestas redes é algo que nenhuma companhia deseja, então para evitar este cenário, relacionamos alguns passos importantes que as empresas deveriam seguir. Confira!

Use uma proteção multi-camadas

Em primeiro lugar, proteja suas informações de serem violadas usando uma solução de segurança em várias camadas. A melhor defesa contra o cibercrime é a instalação da tecnologia certa para proteger sua organização. Com uma solução de segurança robusta e com várias camadas, você pode ter certeza de capturar a maioria dos ataques que visam seu local de trabalho.

Eduque seus colaboradores

A tecnologia sozinha não resolve o problema de proteção das informações da sua empresa, os colaboradores precisam ser educados para entender o que fazer e o que não fazer e como lidar com a situação, caso suspeitem de um incidente cibernético. Estas recomendações deveriam ser seguidas:

- Fique longe da Deep Web: O acesso à internet oculta durante o expediente ou enquanto os funcionários estiverem utilizando equipamentos da empresa, ou que tenham acesso à rede da empresa, deve ser proibido. Muitas pessoas têm curiosidade sobre o lado B da web, no entanto enquanto estão utilizando dispositivos da companhia, isso deve ser evitado.

- Evite conexão em redes públicas de wi-fi: Muitos funcionários que estão em viagem ou trabalhando remotamente podem cair no erro de acessar redes gratuitas de wi-fi. É altamente recomendado que o uso dessas redes seja evitado, pois elas geralmente são desprotegidas e podem ser usadas pelos criminosos digitais para se infiltrar na rede corporativa.

- Ensine os funcionários sobre o que NÃO fazer: Não abra nem faça download de anexos de endereços de e-mail de pessoas desconhecidas. Não clique em nenhum link dentro de mensagens de remetentes que não são conhecidos. É preciso alerta-los que simples erros podem ter enormes consequências.

- Prefira sites com cadeados (https) na janela do navegador: É de suma importância que os colaboradores entendam que nenhuma transação ou envio de informação confidencial deve ser feita através de sites que não possuam navegação segura através de certificados de segurança.

- Mantenha seus softwares sempre atualizados: Empresas de software descobrem vulnerabilidades o tempo todo e enviam correções e atualizações para seus clientes. Frequentemente, os departamentos de TI têm um cronograma semanal em que reservam tempo para atualizar os softwares. Isso pode ser feito de forma rápida e eficiente e é essencial que seja feito regularmente, já que os cibercriminosos aproveitam estas brechas para fazer invasões e obter informações confidenciais.

- Institua uma política de senha forte: Acredite, muitas violações ocorrem porque os funcionários estão usando senhas fracas ou simplesmente usando a mesma senha para tudo. Ao instituir diretrizes e políticas de senha, você terá criado outra camada de defesa em torno de sua organização. Leia este artigo e saiba como criar senhas fortes e seguras.

- Se sua empresa sofrer alguma violação, chame especialistas: Quando se trata de cibercrime, você precisa saber o que você está fazendo. Primeiro, notifique seu fornecedor de segurança cibernética ou equipes internas de segurança para investigar. Pode ser necessário recorrer a agentes da lei treinados em como lidar com criminosos cibernéticos.

Facebook

Twitter

WhatsApp

LinkedIn

Email

marcio dearo

Responsável pela arquitetura de soluções e pela gestão dos serviços providos pela Wtsnet, com 35 anos, tem passagem por empresas como Microsoft, Dell, Brasoftware e Consultorias de Tecnologia e Segurança, tendo gerido e implementado projetos em grandes empresas. Detém certificações técnicas e gerenciais, e atualmente trabalha no design de soluções na área de Cloud, Devops e Segurança, utilizando metodologia Ágil. Também entusiasta de Astronomia, Filosofia e Artes, desenvolve cada uma dessas áreas como seus hobbies.

ÚLTIMAS NOTÍCIAS