- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Por que usar o Azure PIM (Privileged Identity Management)?

Marcio Kaue

O Azure Privileged Identity Management (PIM) é uma solução da Microsoft que auxilia no gerenciamento e controle de acesso à recursos críticos em uma organização, permitindo que os administradores concedam acesso com eficiência para pessoas autorizadas e apenas quando necessário.

Por que usar o Azure PIM?

Visando as melhores práticas da segurança da informação, somente colaboradores autorizados, podem ter acesso quando e do que quiser dentro de uma organização. Com as soluções do Azure PIM reduziremos as chances de:

- Um usuário mal-intencionado obter acesso;

- Um usuário autorizado inadvertidamente afetar um recurso confidencial.

O que ele consegue fazer

Atualmente conseguimos usar o PIM para funções do Azure, funções no Azure AD e:

- PIM para grupos (versão prévia): PIM para Grupos não apenas oferece uma maneira alternativa de configurar o PIM para funções do Azure AD e do Azure, mas também permite configurar o PIM para outras permissões nos serviços online da Microsoft, como Intune, Azure Key Vaults e Azure Information Protection (AIP).

Estes são os principais recursos que o PIM pode proporcionar para sua organização:

- Fornece acesso privilegiado just-in-time ao Azure AD e aos recursos do Azure;

- Atribua acesso com limite de tempo aos recursos usando as datas de início e término;

- Exigir aprovação para ativar funções com privilégios;

- Impor autenticação multifator (MFA) para ativar qualquer função;

- Usar justificativa para entender por que os usuários ativam;

- Obter notificações quando as funções privilegiadas forem ativadas;

- Realizar revisões de acesso para garantir que os usuários ainda precisem de funções;

- Baixar o histórico de auditoria para auditoria interna ou externa;

- Impede a remoção do último Administrador Global ativo e das atribuições de função do Administrador de Função com Privilégios.

Licenciamento

E necessário no seu Tennant ter licenças Azure AD Premium P2 ou Enterprise Mobility + Security (EMS) E5 para os usuários abaixo:

- Usuários com atribuições qualificadas e/ou com limite de tempo no Azure AD ou funções do Azure gerenciados usando o PIM

- Usuários com atribuições qualificadas e/ou com limite de tempo como membros ou proprietários de PIM para Grupos

- Usuários capazes de aprovar ou rejeitar solicitações de ativação no PIM

- Usuários atribuídos a uma revisão de acesso

- Usuários que executam revisões de acesso

Nenhuma licença é necessária para os usuários que:

- Configuram o PIM, configuram políticas, recebem alertas e configuram revisões de acesso.

Como implementar?

Após entendermos como funciona o gerenciamento de permissões e acessos fornecidos por ele, irei apresentar um passo a passo, do que é necessário para implantar o Azure PIM para recursos do Azure.

- Abrindo o PIM no portal do Azure selecione recursos do Azure, se esta for a primeira vez utilizando, você verá a página “Descobrir recursos”;

- Selecione os recursos que deseja gerenciar, como assinaturas, grupos de recursos, máquinas virtuais ou outros recursos do Azure;

- Defina os administradores responsáveis pelo gerenciamento do PIM.

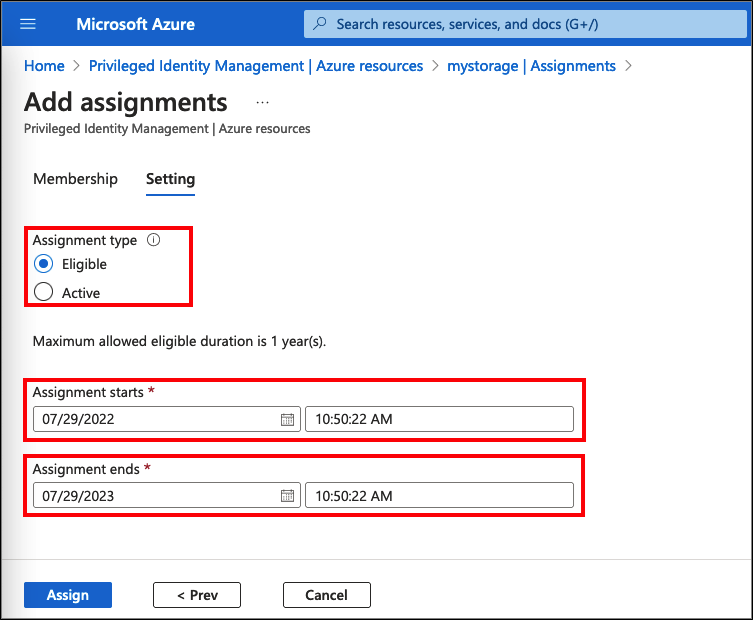

Passo 2: Configurar funções privilegiadas

- Recursos do Azure > Funções > Adicionar atribuições;

- Defina as funções privilegiadas que deseja gerenciar com o PIM, como administradores globais, proprietários de assinaturas, proprietários de grupos de recursos ou outros papéis personalizados;

- Defina as condições de acesso para cada função, como o tempo de validade e a justificativa do acesso

- As atribuições Eligible (Qualificadas) exigem que o membro ative a função antes de usá-la. O administrador pode exigir que execute determinadas ações antes da ativação da função, incluindo uma verificação de MFA, o fornecimento de uma justificativa comercial ou a aprovação por aprovadores designados.

- As atribuições Active (Ativas) não exigem que o membro ative a função antes do uso.

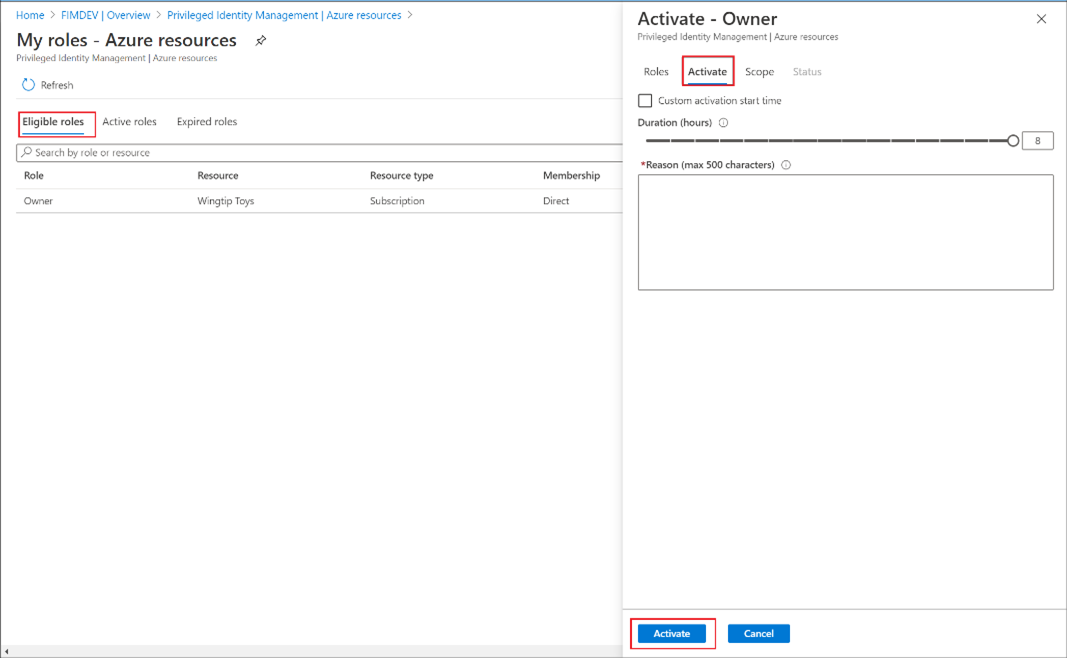

Passo 3: Ativar Função

- Tarefas > Minhas Funções;

- Selecione a função que deseja ativar;

- Se sua função exigir autenticação MFA, selecione Verificar sua identidade antes de prosseguir. Você só precisa se autenticar uma vez por sessão

Passo 4: Aprovação

- Tarefas > Aprovar Solicitações;

- Localize e selecione a solicitação que você quer aprovar. Uma página para aprovar ou negar é exibida.

Passo 5: Monitorar e auditar atividades privilegiadas

- O PIM monitora as atividades privilegiadas e envia alertas para gerentes de segurança em caso de atividade suspeita.

- O PIM também registra todas as atividades privilegiadas para fins de auditoria e conformidade.

Passo 6: Revisar e ajustar as configurações do PIM regularmente

- O PIM requer revisão e ajuste regular para garantir a eficácia contínua do gerenciamento de acesso privilegiado em sua organização.

Conclusão

O Azure Privileged Identity Management (PIM) realiza de uma forma simples e didática em um único portal, a forma de uma organização realizar o gerenciamento e aprovação das permissões e acessos para seus colaboradores, visando auditar e proteger o seu ambiente.

Facebook

Twitter

WhatsApp

LinkedIn

Email

ÚLTIMOS ARTIGOS

Nuvem

Exchange Online Archiving: A Solução Ideal para Gestão de Armazenamento e Segurança de E-mails

SAIBA MAIS

5 de setembro de 2024