- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

O verdadeiro custo de uma campanha de phishing bem-sucedida pode ser mais alto do que você pensa. Embora as defesas contra phishing e a educação do usuário tenham se tornado comuns em muitas organizações, os funcionários ainda são vítimas desses ataques. Isso é um problema porque o phishing costuma ser usado como a primeira etapa em outros métodos de ataque cibernético. Como resultado, seu impacto econômico permanece oculto. Compreender como esses ataques funcionam é fundamental para reduzir o risco.

Um dos motivos pelos quais o phishing é tão insidioso é que os invasores desenvolvem continuamente seus métodos. Neste texto publicado por James RIngold, no blog da Microsoft, ele mostra por que o phishing deve ser levado a sério e como funcionam os diferentes métodos de phishing. Você também encontrará links para soluções de proteção contra ameaças da Microsoft que podem ajudá-lo a reduzir o risco.

De acordo com o 9° Estudo Anual de Custo de Crime Cibernético da Accenture, os ataques de phishing custaram à organização média US $ 1,4 milhão em 2018, um aumento de 8% em relação a 2017. Isso provavelmente subestima o custo porque o relatório considera apenas quatro consequências principais ao determinar o custo de um ataque : interrupção dos negócios, perda de informações, perda de receita e danos ao equipamento. No entanto, o phishing é usado como método de entrega para vários outros ataques, incluindo comprometimento de e-mail comercial, malware, ransomware e ataques de botnet. O Relatório de violação de dados da Verizon de 2019 revela que quase um em cada três ataques envolveu phishing. E de acordo com o 2019 Internet Crime Complaint Center, phishing / vishing / smishing / pharming são os métodos mais comuns para enganar indivíduos online.

Uma vez que os custos de outros ataques podem frequentemente ser atribuídos ao phishing, uma estratégia abrangente de redução do risco cibernético deve valorizar as defesas contra phishing e a educação do usuário.

Conforme os invasores desenvolveram novos métodos para evitar a detecção por defensores e vítimas, o phishing se transformou. O phishing agora usa outros meios além do e-mail, incluindo correio de voz, mensagens instantâneas e plataformas de colaboração, pois as pessoas aprimoraram as defesas baseadas em e-mail, mas podem não ter considerado esses outros vetores de ataque. O sucesso do phishing como entrega de outros ataques cibernéticos torna extremamente importante para os defensores serem capazes de identificar os vários tipos de phishing e como se defender deles, incluindo:

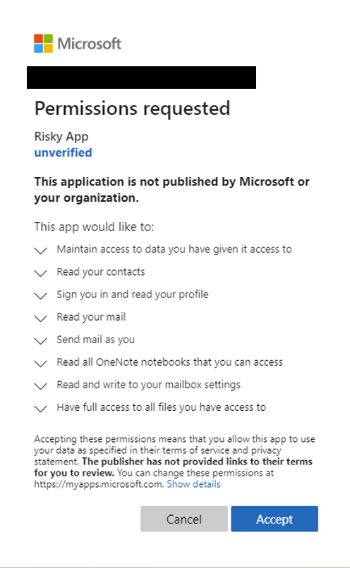

Recentemente, outro tipo de phishing foi identificado, denominado phishing de consentimento. Em resposta ao COVID-19, as pessoas aumentaram o uso de aplicativos em nuvem e dispositivos móveis para facilitar o trabalho de casa. Os malfeitores tiraram proveito dessa mudança, alavancando ataques baseados em aplicativos para obter acesso injustificado a dados valiosos em serviços em nuvem. Ao usar prompts de aplicativos semelhantes aos dos dispositivos móveis, eles enganam as vítimas para permitir que aplicativos maliciosos acessem serviços e dados.

As seguintes práticas recomendadas podem ajudá-lo a se defender contra essa nova ameaça:

O Office 365 Advanced Threat Protection (ATP do Office 365) protege nativamente todo o Office 365 contra ataques avançados. O serviço aproveita a inteligência líder do setor alimentada por trilhões de sinais para evoluir continuamente para evitar ameaças emergentes, como ataques de phishing e falsificação de identidade. Como parte do Microsoft Threat Protection, o ATP do Office 365 fornece às equipes de segurança as ferramentas para investigar e remediar essas ameaças e se integra a outros produtos de proteção contra ameaças da Microsoft, como o Microsoft Defender Advanced Threat Protection e o Azure Advanced Threat Protection para ajudar a interromper os ataques entre domínios e-mail, ferramentas de colaboração, endpoints, identidades e aplicativos em nuvem.

O Microsoft Threat Protection interrompe os ataques nos serviços do Microsoft 365 e corrige automaticamente os ativos afetados. Ele aproveita o portfólio de segurança do Microsoft 365 para analisar automaticamente os dados de ameaças em identidades, endpoints, aplicativos em nuvem, e-mail e documentos. Ao fundir alertas relacionados em incidentes, os defensores podem responder a ameaças e ataques imediatamente e em sua totalidade, economizando um tempo precioso.

ÚLTIMAS NOTÍCIAS

ARTIGOS RECENTES

ARTIGOS RELACIONADOS

[3cx-clicktotalk id=”3951″ title=”Chat ao Vivo”]

Copyright © 2019 – Wtsnet Empowering with Technology