- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Microsoft Information Protection – O que é e como funciona

Johnny Hudaba

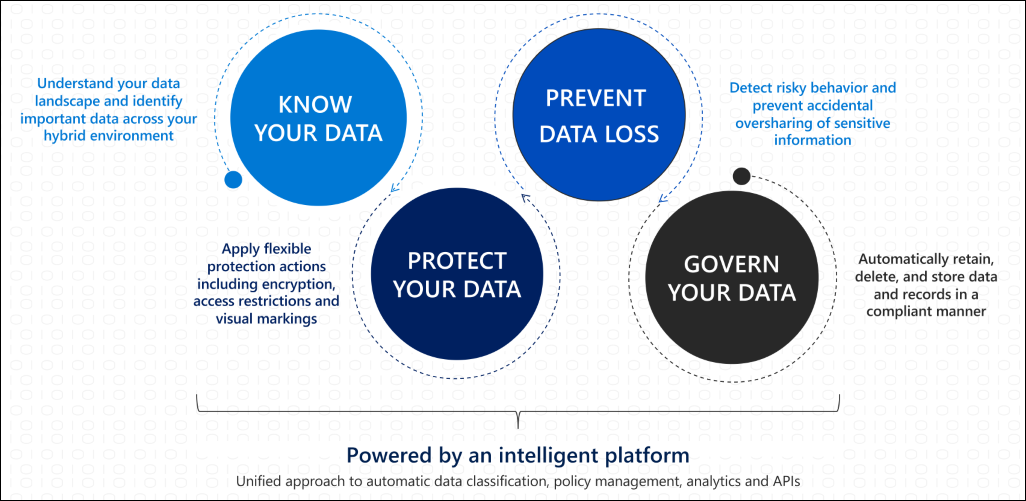

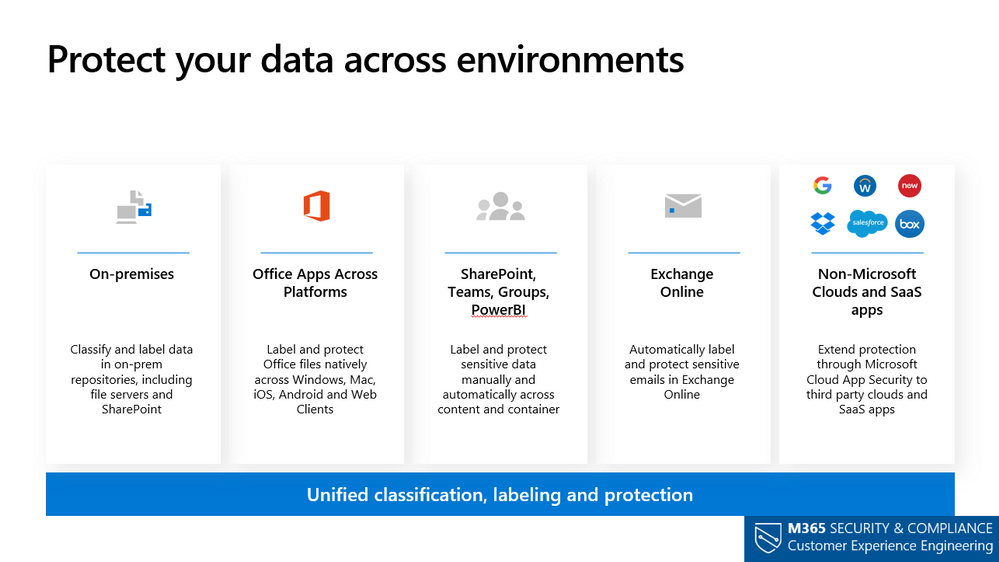

O Microsoft Information Protection (MIP) é uma solução integrada, inteligente, unificada e extensível com fim de proteger dados confidenciais de sua organização. O MIP fornece um conjunto unificado de recursos para identificar os seus dados, protegendo-os e evitando sua perda através dos aplicativos da Microsoft 365, como por exemplo, Pacote Office, Outlook, Microsoft Teams, Sharepoint, Onedrive ou aplicativos de terceiros.

O primeiro passo para proteger efetivamente os seus dados, é prevenindo a sua perda e compreendendo quais são os dados confidenciais de sua organização.

O Microsoft Information Protection possui mais de 150 tipos de informações confidenciais mapeados para vários regulamentos em todo o mundo. O principal método de classificação utilizado pela Microsoft é o EDM (Exact Data Match), utilizando de uma abordagem diferenciada, permitindo criar diversos tipos de informações confidenciais personalizadas que usam de valores exatos de dados, onde ao invés de combinar padrões genéricos, o EDM encontra correspondências exatas de dados sensíveis protegendo-os em sua organização. Para isso, inicialmente você configura um Tipo de Dados Sensível (SIT – Sensitive Information Type), carregando-o em uma tabela CSV com informações especificas a serem protegidas, que pode incluir informações de funcionários, pacientes ou outros clientes específicos. Utilizando este SIT personalizado com políticas, como o próprio DLP da Microsoft, protegendo dados confidenciais, o EDM elimina falsos positivos, pois o serviço compara os dados que estão sendo copiados ou compartilhados através de sua organização.

A Microsoft procura sempre investir e aprimorar os seus serviços, aumentando sua escala de serviço em um fator mais alto para suportar arquivos de dados sensíveis contendo uma alta quantidade de linhas, e ao mesmo tempo diminui em 50% o tempo necessário para que seus dados sejam carregados e indexados em seus serviços de nuvem. Protegendo cada vez mais os seus dados durante o trânsito para o Portal de Gerenciamento Microsoft.

As principais capacidades associadas ao MIP são as seguintes:

- Tipos de informações sensíveis (SITs)

- Classificadores capacitáveis

- Classificação de Dados

- Rótulos de sensibilidade

- A Azure Information Protection (AIP) cliente de rotulagem unificada

- Scanner de rotulagem unificado Azure Information Protection (AIP)

- Azure Purview

- Criptografia de chave dupla (DKE)

- Criptografia de mensagens do Office 365 (OME)

- Criptografia de serviço com chave do cliente

- Gerenciamento de direitos de informação do SharePoint (IRM)

- Conector de gerenciamento de direitos

- Microsoft Cloud App Security (MCAS)

- SDK (Microsoft Information Protection, proteção de informações da Microsoft)

- Prevenção de perda de dados (DLP)

Com o Microsoft Information Protection, você pode:

- Implante sua taxonomia de classificação para os funcionários do usuário final da empresa e dê-lhes a capacidade de aplicar essas etiquetas em documentos e e-mails. As etiquetas também podem ser aplicadas automaticamente ou de forma recomendada com base em informações confidenciais armazenadas no documento ou e-mail.

- Aproveite os rótulos de sensibilidade aplicada como condição para casos de uso de prevenção de perda de dados.

- Marque a sensibilidade do documento ou e-mail com um cabeçalho, rodapé e/ou marca d’água. Isso tornará a sensibilidade dos dados visível para quem consome o documento, dentro de um aplicativo, via web ou como cópia impressa.

- Aplique etiquetas de sensibilidade para SharePoint on-line, sites e grupos de equipes, fornecendo outra camada de controle sobre o acesso ao nível do contêiner dentro de dispositivos gerenciados ou não gerenciados, se ele deve ser definido para acesso público ou privado e/ou acesso externo.

- Com criptografia você pode controlar quem pode consumir conteúdo (por exemplo: apenas funcionários da empresa + parceiros aprovados) e quais permissões ele ou ela tem (por exemplo: Ler, mas Não Imprimir ou Editar).

Uma taxonomia é um começo – mas conheça suas informações

A Taxonomia é uma ciência que se ocupa em nomear, caracterizar e classificar algo. Desta forma, Taxonomia de Classificação de Dados é um começo quando queremos usar o Microsoft Information Protection e verificando o mercado, diversas organizações já desenvolveram esta Taxonomia e em sua grande maioria, um modelo como este abaixo é usado, onde eles são divididos em:

• Pessoal

• Público

• Confidencial

• Altamente confidencial

• Segredo

Algumas organizações vão além disso. A OTAN, por exemplo, utiliza três categorias principais (não classificadas e classificadas). A categoria classificada consiste nesses níveis:

• Restringido pela OTAN

• Confidencial da OTAN

• Segredo da OTAN

• Top Secret Cósmico

Com base em um modelo de classificação, podemos determinar as permissões necessárias e outras medidas (de proteção) para as informações. Mas aqui está o problema. Certifique-se de entender como essa classificação é mapeada para as informações que você cria, usa e compartilha dentro de sua organização. Por exemplo; O que é considerado “altamente confidencial” ou mesmo “secreto”?

Na maioria das vezes, isso se baseia no dano potencial (monetário, reputação e muito mais) acesso ou perda de dados não autorizados pode infligir à organização. Mas podemos assumir que todos na organização podem fazer essa determinação ao trabalhar com documentos? Especialmente quando nossos usuários não estão acostumados a trabalhar com classificações.

Isso é muito, muito importante. Sem uma compreensão de suas informações em geral, não faz sentido começar a usar esses tipos de rótulos. Você pode acabar em uma situação em que todas as informações foram rotuladas de “geral” ou “não classificadas”. Conheça suas informações para que você seja capaz de classificar isso corretamente. E enquanto você está conhecendo suas informações, por que não incluir retenção de informações também

Definir as políticas de taxonomia e proteção do rótulo certo é o passo mais crítico em uma implantação de Proteção de Informações da Microsoft. Os rótulos serão a interface para que os usuários entendam a sensibilidade do conteúdo, como ele corresponde às políticas da empresa e será a principal entrada para os usuários sinalizarem conteúdo que precisa ser protegido.

Uma boa taxonomia de rótulos precisa atender às necessidades comerciais e/ou regulatórias, ser intuitivamente compreensível pelos usuários, fornecer boas dicas de política e ser fácil de usar. Isso não deve impedir que os usuários façam seus trabalhos, ao mesmo tempo em que ajudam a evitar casos de vazamento de dados ou uso indevido e atender aos requisitos de conformidade.

Com esses requisitos em mente, as seguintes práticas recomendadas provaram tornar a implantação de políticas de proteção de informações em muitas organizações mais fácil, rápida e bem-sucedida.

Antes do Plano de Implantação

Descubra suas informações confidenciais em seus repositórios existentes. Este é o primeiro passo que recomendamos como parte de nossa abordagem de práticas recomendadas para detectar os dados que você possui e estar pronto para configurá-los como parte de suas configurações de rótulo de sensibilidade, bem como políticas de prevenção de perda de dados;

- Microsoft 365 Cloud: use o Content Explorer no centro de conformidade Microsoft 365 para descobrir dados armazenados no Microsoft 365 (SharePoint, OneDrive);

- Repositórios de nuvem não-Microsoft: Use o Microsoft Cloud App Security para conectar aplicativos não-Microsoft e descobrir informações confidenciais além dos serviços da Microsoft 365;

- Repositórios no local: Use o Azure Information Protection Scanner para descobrir dados armazenados em seus compartilhamentos de arquivos no local;

- Recursos do Azure: Use o Azure Purview para identificar informações confidenciais armazenadas nos Repositórios do Azure;

Use nomes de rótulos para que seus rótulos que ressoem intuitivamente com seus usuários. Usar o jargão da empresa que está bem enraizado na cultura do colaborador é uma abordagem válida, embora o cuidado deva ser tomado para garantir que os rótulos também sejam significativos para os novos funcionários. Por exemplo, usar siglas em nomes de rótulos não é ideal devido à opacidade aos novos funcionários e à dificuldade de reconhecê-los visualmente. Usar palavras curtas e significativas, como “Confidencial” ou “Segredo” geralmente funciona melhor.

Considere a ordem da etiqueta. Os rótulos são classificados da menor sensibilidade à maior sensibilidade, o que significa que os rótulos de maior sensibilidade representam um “upgrade” na confidencialidade das informações e geralmente têm medidas de proteção mais fortes. Esta ordem pode ser aplicada impedindo que os usuários rebaixem a sensibilidade de um documento, a menos que tenham os privilégios certos, e há vários cenários em que é importante que a ordem dos rótulos seja clara. É importante que os nomes que você usa reflitam esta ordem, anúncio que você deve evitar usar termos que não têm hierarquia clara. Por exemplo, nem todos os usuários podem concordar se “Confidencial” ou “Secreto” é o rótulo mais sensível, portanto, usar algo como “Confidencial” vs. “Altamente confidencial” pode ser preferível.

Os rótulos são geralmente usados para representar a sensibilidade real do conteúdo que é rotulado, enquanto as tags são normalmente usados para representar variações na proteção ou no escopo do conteúdo. Por exemplo, você pode ter uma taxonomia de rótulos que inclui “General Business”, “Confidential” e “Highly Confidential” como rótulos de alto nível. Marque como “Interno” ou “Externo” designam tipos específicos de dados em algumas dessas categorias de alto nível que precisam ser controladas de maneiras específicas. Você também pode ter tags específicos de projeto/equipe para atender a requisitos especiais, como excluir a aplicação de marcações de conteúdo para conteúdo que não deve ser modificado.

Mantenha-o simples com não mais do que cinco rótulos de nível superior e cinco tags. A pesquisa de experiência do usuário mostra que, com cinco ou menos rótulos, os usuários podem direcionar o rótulo desejado diretamente em um único movimento, enquanto se houver mais elementos na lista, o usuário normalmente terá que ler através deles cada vez, cometendo erros mais prováveis. A abordagem 5×5 é comprovadamente para manter as coisas simples e ajudar os usuários a escolher os rótulos certos, mas se você pode manter rótulos abaixo desses números, ainda melhor.

Defina rótulos que durarão muito tempo. Uma vez que os rótulos muitas vezes se tornam parte da cultura e linguagem de uma empresa, é fundamental que eles não sejam frequentemente alterados, especialmente quando se trata dos nomes e significados dos rótulos de alto nível. A abordagem mencionada no ponto anterior facilita isso: usar etiquetas de alto nível para representar a sensibilidade do documento significa que eles não mudarão com frequência. As tags, por outro lado, podem ser mais dinâmicos, e embora seja preferível enquadrá-los de uma maneira que siga um padrão claro que raramente muda, adicionando ou mudando tags à medida que requisitos adicionais, como novos projetos ou divisões surgem, geralmente não é um problema se você seguir um padrão consistente.

Não coloque informações confidenciais no nome ou descrição de um rótulo. Isso pode parecer óbvio, mas é comum que os departamentos de TI sejam solicitados a criar um selo para proteger informações para uma fusão ou aquisição ou um rótulo para um projeto secreto que não é conhecido pela população em geral na empresa. Colocar o nome da empresa ou uma palavra que revele mais sobre o projeto do que o que é público em nome do rótulo pode revelar tais dados a todos os usuários, mesmo que o rótulo seja escopo para uma pequena equipe. Embora as etiquetas escopo não sejam disponibilizadas a todos os usuários, os metadados sobre a existência de tais rótulos são transportados dentro das políticas que todos os usuários obtêm, por isso é importante que codinomes ou outras palavras-chave não divulgadas sejam usados em tais rótulos.

As políticas de rotulagem automática do lado do serviço devem ser usadas para dados em repouso no SharePoint Online e no OneDrive for Business e dados em trânsito para o Exchange Online quando sites específicos precisam ser detectados e rótulos aplicados automaticamente. Isso pode ser especialmente útil quando a fonte de dados não é controlada e pode ser que os dados sejam armazenados ou enviados sem serem rotulados pela solução do cliente. Além disso, é uma ótima opção para rotular dados que já estão armazenados no SharePoint Online e no OneDrive for Business.

Rotulagem do lado do cliente quando os usuários editam documentos ou compõem (também respondem ou encaminham) e-mails: Use um rótulo configurado para rotulagem automática de arquivos e e-mails (inclui Word, Excel, PowerPoint e Outlook). Este método suporta recomendar um rótulo a um usuário, bem como aplicar automaticamente uma etiqueta. Mas em ambos os casos, o usuário decide se aceita ou rejeita o rótulo, para ajudar a garantir a rotulagem correta do conteúdo. Essa rotulagem do lado do cliente tem um atraso mínimo para documentos, pois a etiqueta pode ser aplicada antes mesmo do documento ser salvo. No entanto, nem todos os aplicativos do cliente suportam rotulagem automática. Esse recurso é suportado pelo cliente de rotulagem unificada Azure Information Protection e algumas versões do Office.

Se sua organização opera em vários idiomas, trabalhe com suas equipes de localização para garantir que os nomes escolhidos para os rótulos possam ser facilmente localizados e sejam significativos em todos os idiomas necessários. Considere palavras que têm um significado claro em uma língua pode ser mais difícil de localização ou ser ambígua quando traduzida. Exemplos dessas palavras são “Público” que pode ter significados nuances em algumas línguas, e “Pessoal” que pode ser facilmente confundido em significado para se referir a informações privadas.

Considere o impacto na usabilidade. Forçar os usuários a selecionar rótulos com muita frequência pode levar os usuários a fazê-lo reflexivamente sem pensar no rótulo que devem aplicar. Usar um rótulo padrão predefinido é uma boa prática em cenários onde rotular manualmente tudo pode ser um fardo – e onde há algum nível de sensibilidade “seguro” que se aplica à maioria dos conteúdos. Um desses casos é o e-mail, onde para a maioria dos usuários na maioria das organizações rotular e-mails como “Internos” por padrão deve ser uma opção segura e reduzir consideravelmente o esforço do usuário. Os usuários podem rotular e-mails como “externos”, “públicos” ou “confidenciais” conforme necessário. Ao mesmo tempo, a maioria dos usuários não cria dezenas de novos documentos por dia, portanto, pedir-lhes para rotular individualmente cada documento sem fornecer um padrão é um requisito aceitável na maioria dos casos. O MIP permite que você faça isso usando um rótulo padrão diferente para e-mails e documentos usando a opção avançada chamada “OutlookDefaultLabel” que especifica um rótulo padrão para o Outlook independentemente do que está definido para documentos.

Compartimentar dados com moderação. A compartimentação de dados é essencial em muitas empresas e usar tag em um escopo que são mostrados e dão direitos a pessoas em departamentos específicos é uma boa prática, mas você deve usar esse recurso com moderação. Se você tem uma dúzia de projetos críticos que precisam conter seus dados de serem acessados pela população geral de funcionários, criar tags especificamente para eles é benéfico. Mas se você tem mil projetos que exigem o mesmo tratamento, a carga administrativa imposta por essa taxonomia de rótulo seria grande e você provavelmente acabará atingindo um limite prático. A melhor prática é definir uma regra clara para quais tipos de equipes, projetos, divisões ou grupos obtêm suas próprias tags, o que garante que apenas um pequeno número de tag precisam ser criadas (algumas dúzias) – e ficar com ela.

Considere quais ameaças você está tentando evitar – não o que os usuários farão com o conteúdo. Ao definir políticas de proteção, algumas organizações começam pensando no que os usuários precisam fazer com seu conteúdo e definem direitos com base nisso. Isso muitas vezes leva à frustração, já que a TI raramente saberá tudo o que todo funcionário precisa fazer com o conteúdo. Também pode levar a mais proteção do que o necessário, e uma vez que há uma pequena sobrecarga (para os computadores e os humanos) envolvida sempre que acessar algo é protegido através de criptografia e aplicação de direitos, isso é indesejável. Comece em vez disso com as ameaças que você está tentando evitar: você pode querer impedir que seus concorrentes acessem seus planos confidenciais, ou de usuários acidentalmente colocando dados confidenciais onde pessoas não autorizadas podem vê-los. Com base nesses requisitos, defina os controles mínimos que devem estar lá para garantir que esses cenários não aconteçam e implementá-los. Com o tempo, à medida que você ganha mais confiança em entender o que os usuários precisam fazer, você pode ajustar as configurações para implementar restrições mais rígidas conforme necessário.

Envolva diferentes equipes na revisão de sua taxonomia de rótulos proposto, incluindo conformidade, jurídico, relações públicas, educação final do usuário etc. Definir rótulos não é apenas uma tarefa de segurança de TI, e seu feedback inicial ajudará você a definir uma taxonomia de rótulo que funcionará por muito tempo e não precisará ser revisada após a implantação quando essas equipes observarem os rótulos definidos não atenderem às suas necessidades ou abordarem seus cenários.

Consciência

Outra dica que está diretamente relacionada ao uso de rótulos; certifique-se de saber como as informações são usadas dentro da organização e compartilhadas interna e externamente. Digamos que você tenha informações altamente confidenciais. Na maioria dos casos, esse tipo de informação só está disponível para um subconjunto de usuários em sua organização. O que pode indicar que você pode criptografar essas informações usando este conjunto de permissões. Mas e se você ainda precisar colaborar com essa informação com uma parte externa ou compartilhar essas informações com outra parte externa?

Outro exemplo: e se você colaborar de perto com parceiros e ter acesso aos seus ambientes. Seu pessoal trabalha com documentos nesses ambientes e quando um rótulo é aplicado, isso será salvo com o documento (em poucas palavras) e com o ambiente do cliente. Você precisa explicar isso para o parceiro ou você precisa de alternativas?

Você precisará planejar com antecedência e certificar-se de que esses cenários estão cobertos. Por exemplo – informe a você parceiro que a rotulagem é obrigatória dentro de sua organização e isso inclui quaisquer documentos criados ou modificados usando as credenciais de sua organização.

Ou suporte cenários de colaboração B2B usando a configuração “Todos os usuários autenticados” na configuração de proteção do rótulo. Isso permite que os usuários convidados (Azure B2B) acessem informações protegidas.

Envolver a gestão

Como em qualquer (nova) funcionalidade – certifique-se de ter o apoio de sua gestão. Isso vai além da obrigatoriedade de “você precisa fazer isso por causa do GDPR” (ou outra razão). A gestão precisa dar o exemplo certo. Permita-se ser convidado para reuniões de equipe e certifique-se de que a gestão introduza o conceito de classificação de informações. Em outro nível – certifique-se de que seu gerenciamento (ou pelo menos CISO e CTO) saibam as implicações do uso da rotulagem e, especialmente, da criptografia.

Conclusão

A Microsoft sempre está a frente de seu tempo, portanto não é impossível imaginar que sempre teremos ferramentas cada vez mais avançadas e criadas conforme a nossa necessidade.

Com o Microsoft Information Protection não seria diferente e a Microsoft trouxe uma ferramenta que nos auxilia através das melhores boas práticas para utilizar serviços e recursos como o próprio DLP.

Pensando assim, ficamos imaginando o que a Microsoft está pensando ou criando neste exato momento em que finalizo este artigo, mas será o conteúdo para o próximo artigo.

Facebook

Twitter

WhatsApp

LinkedIn

Email

ÚLTIMOS ARTIGOS

Nuvem

Exchange Online Archiving: A Solução Ideal para Gestão de Armazenamento e Segurança de E-mails

SAIBA MAIS

5 de setembro de 2024